チェック・ポイント・リサーチが発表したランサムウェア動向報告書の深刻化

ランサムウェア動向報告書が明らかにする2024年の脅威

チェック・ポイント・リサーチ(CPR)が発表した最新のランサムウェア動向報告書では、2024年も引き続きランサムウェアの脅威が深刻化すると警告しています。新たな脅威アクターが登場し、従来の主要グループが衰退する中、犯罪グループはRaаSモデルや二重恐喝などの高度な戦術を採用しています。レポートは製造業、教育、医療などへの影響も分析しており、サイバー脅威の中でも特に厳しい警戒が必要であることを示しています。

この記事の要約

- 2024年もランサムウェアの脅威が深刻化する予測。

- 新たな脅威アクターが台頭し、既存のグループは衰退。

- RaаSモデルや二重恐喝など、攻撃手法が高度化している。

AIを活用したクラウド型サイバーセキュリティプラットフォームのプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point® Software Technologies Ltd.、 NASDAQ:CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、2024年も引き続き猛威を振るうランサムウェアの最新動向レポートを発表しました。

ランサムウェアの現状は大きく変化しており、RansomHubのような新たな脅威アクターが台頭する一方で、Lockbitなどこれまで主導的な立場にあったグループが急激な衰退を見せています。ただし、ランサムウェアは依然としてサイバー脅威の中で最も深刻な問題となっており、金銭目当ての犯罪グループは、Raas(サービスとしてのランサムウェア)モデルや二重恐喝をはじめとする、ますます複雑で高度な戦術を駆使しています。チェック・ポイント・リサーチ(CPR)による2024年9月の分析に基づく本レポートでは、ランサムウェアの最新傾向や主な脅威アクター、さらには製造業、教育、医療などの各分野に与える影響を明らかにしています。

主な調査結果

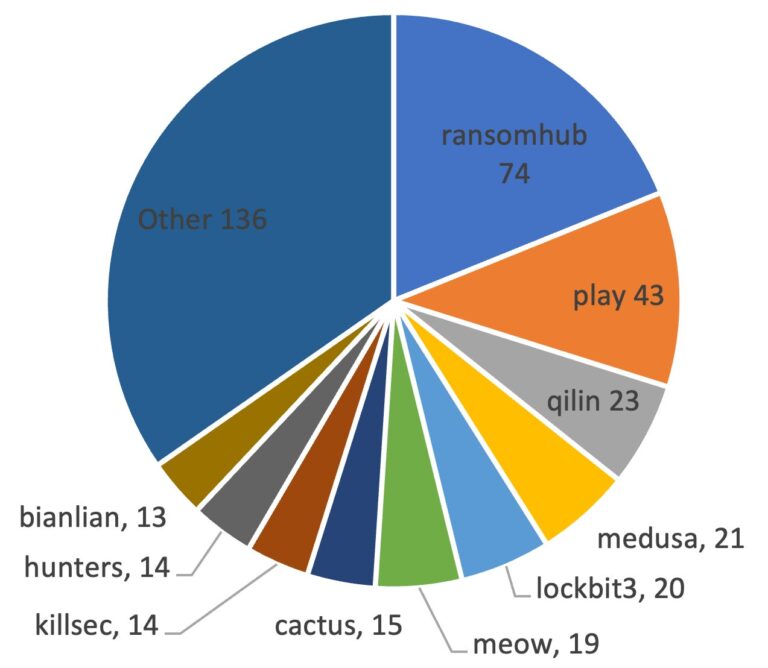

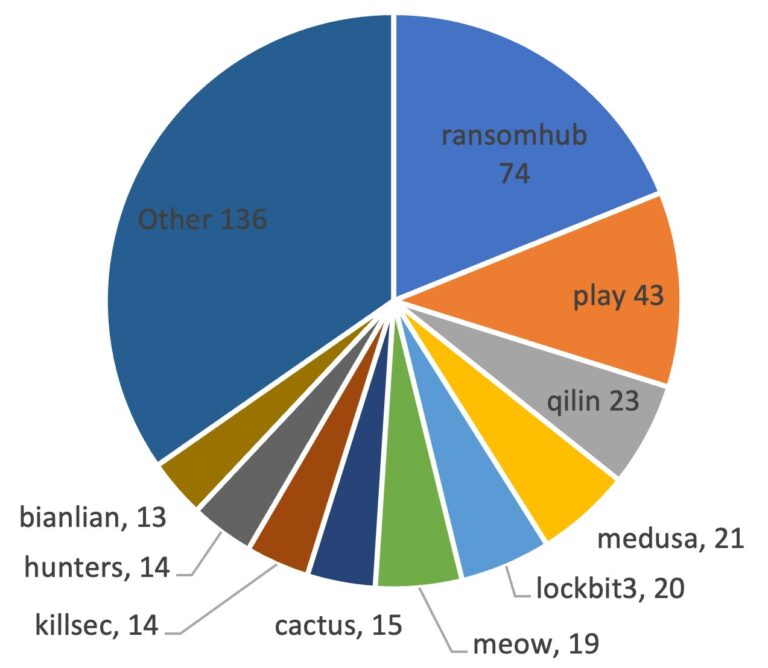

チェック・ポイント・リサーチ(CPR)の主な調査結果で注目すべきは、ランサムウェアのエコシステムに引き続き見られる変化です。新たな脅威アクターが勢いを増す一方で、従来の勢力は影響力を失いつつあります。2024年9月の統計は、脅威アクターの変化のみならず、各グループの戦略も絶えず変化していることを示しています。

RamsomHubの台頭

RansomHubは2024年2月に登場した比較的新しい攻撃グループですが、ランサムウェア分野で急速に頭角を現しています。同グループはRaaSモデルを導入し、他のサイバー犯罪者にツールと基盤を貸し出すことで成功を収めています。

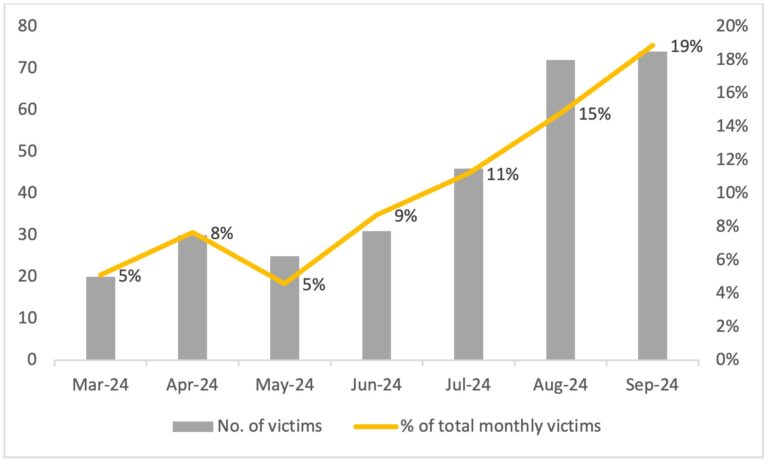

2024年9月、RansomHubによる被害件数は全ランサムウェア被害の19%を占め、新規の被害は74件に達しました。これは2024年8月の72件から微増となります。

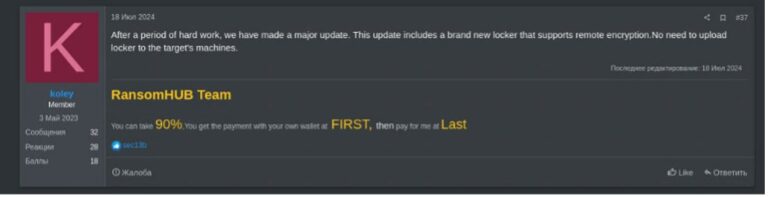

RansomHubの勢力拡大は、最先端の技術を組織的に駆使していることに起因します。特に、リモート暗号化技術の導入により、攻撃者はローカルの暗号化プロセスを実行することなく、アフィリエイトが遠隔からデータを暗号化することが可能になりました。その結果、検知と防御が困難な状況となっています。

-

標的セクター:RansomHubは米国を拠点とした企業を主な標的としており、特に製造業と医療分野への攻撃が多く確認されています。医療機関を標的としないという方針を掲げているにもかかわらず、9月には地域のクリニックや手術センターを含む10件の医療機関が攻撃を受けました。このことから、アフェリエイトに対する管理体制が緩いことがうかがえます。

-

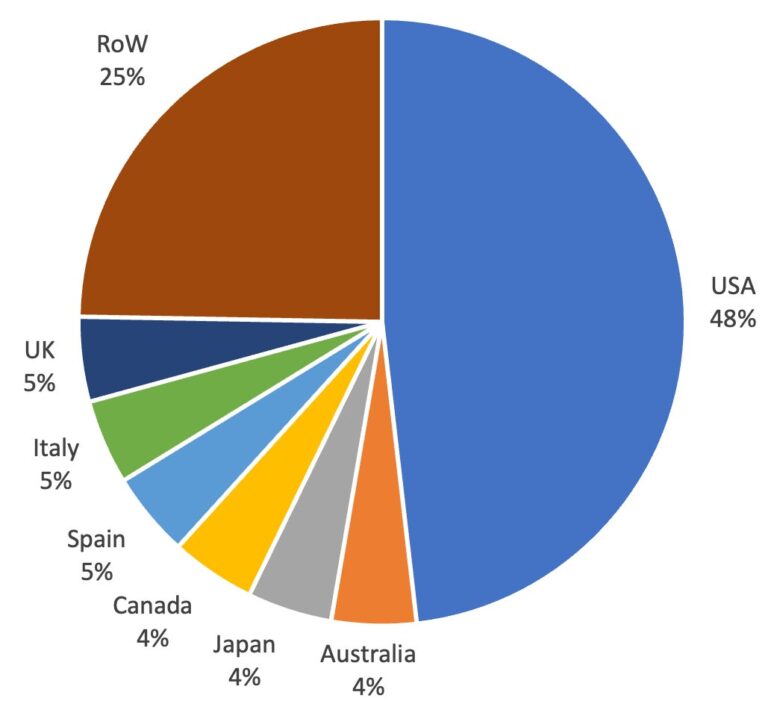

グローバルな影響:RansomHubの影響は世界中に及んでいますが、北米地域での攻撃が際立って多く、被害者の48%が米国内で確認されています。

-

技術革新:RansomHubによるローカルマシンの暗号化プロセスを実行することなくローカルデータを暗号化するリモート暗号化技術の導入は、セキュリティ対策との攻防における新たな技術的な進化を示しています。この技術により、アフィリエイトは無防備なマシンを介して被害者のシステムを暗号化することが可能になります。その結果、検知されるリスクが低下し、攻撃の成功率もお大幅に向上しています。

Lockbitの弱体化

2022年から2023年にかけて、ランサムウェアの被害件数が全体の40%を占めていたLockbitは、この数カ月、運用能力が急激に低下しています。2024年9月、Lockbitによる新規の被害件数は20件で、全体の5%まで激減しました。これは過去数年の最盛期と比べると大幅な減少となっています。

さらに、2024年9月にLockbitが発表した被害リストのうち、約40%は使い回しでした。つまり、Lockbitが過去の攻撃の被害者を再計上したもの、もしくは、ほかのランサムウェアグループが攻撃した被害者を自分たちの攻撃実績として計上したものと考えられます。こうした被害リストの使い回しは、2024年2月の大規模な法執行機関の摘発を受けて、グループがまだ活発に活動しているように見せかけるための手段だと考えられます。

-

アフィリエイトからの信頼は持続:LockbitはRaaSモデルに依存しているため、プラットフォームを利用するアフィリエイトの信頼を確保することが不可欠です。2024年2月の法執行機関による摘発後も、以前に公表した被害者を再度掲載しているのは、平常運転を装うための試みだと考えられます。プラットフォームの安定性と信頼性が維持できなければ、アフィリエイトは離反し、収益確保が困難になります。被害件数は昨年から減少していますが、実態はさらに低いと推測されます。

-

戦略的変化:活動規模は縮小しているものの、Lockbitは引き続き、特に製造業や物流といった収益性の高い分野を標的としています。ただし、現在の活動規模は以前と比べてかなり小さくなっています。

-

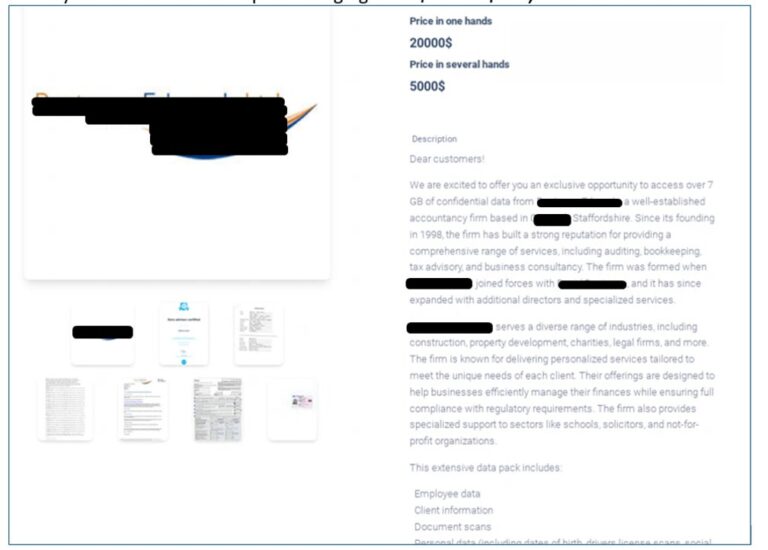

Meowランサムウェアはデータ恐喝に移行:2022年後半に初めて登場したMeowランサムウェアは、当初は典型的な暗号化攻撃モデルでしたが、ここ数カ月でデータ窃取およびデータ恐喝に路線を変更しました。システムの暗号化ではなく、データを盗み出して売却することを主な手段としています。

-

新たなビジネスモデル:Meowはファイルにロックをかけて、復号化のために身代金を要求する代わりに、機密データを盗み取り、被害者に選択を迫ります。「データ公開を防ぐために身代金を支払う」もしくは「ほかのサイバー犯罪者へのデータ売却を容認する」の二者択一です。現在、Meowのリークサイトには、盗まれたデータが500ドルから20万ドルの価格帯で出品されています。

-

非暗号化型攻撃:Meowの手法は、ランサムウェア業界の転換期を示しています。暗号化型攻撃は検知リスクが高く、バックアップ対策の普及で効果も低下しているため、多くのグループがこの手法から離れつつあります。データ窃取に切り替えることで、暗号化では不可能な方法で機密情報を搾取できます。

ランサムウェアグループがターゲットにする分野

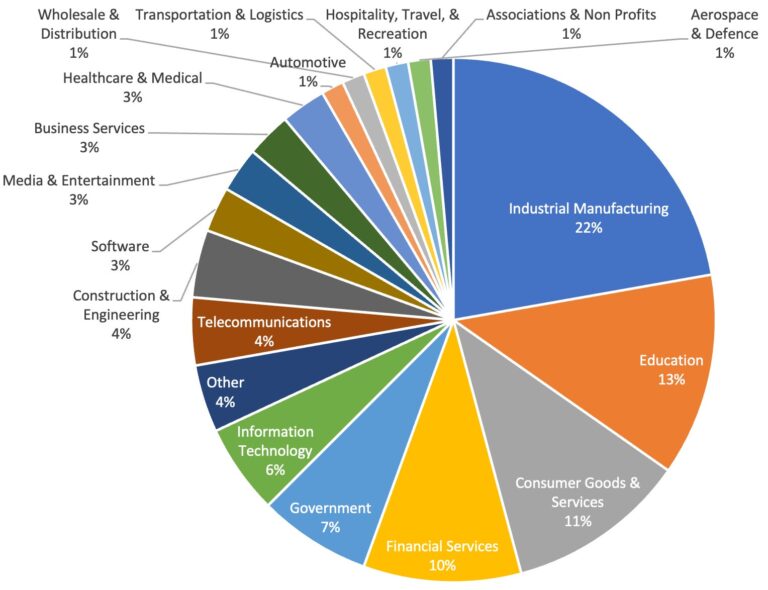

製造業:最大のターゲット

製造業は引き続きランサムウェアグループによる攻撃が最も多い分野です。2024年9月には、RansomHubとPlayランサムウェアが、特に米国の製造業を中心に、大規模な攻撃を仕掛けました。

多くの製造企業は、現代のランサムウェア攻撃に対する十分な防御機能を持たないレガシーシステムに依存しています。これらのシステムは生産工程の中核を担うため、停止時の損失が莫大となり、企業は身代金要求に応じやすい傾向にあります。また、製造業者はITとOTの両ネットワークを組み合わせて運用しており、これらは部分的に接続されていることが多く、効果的なセキュリティ対策の実施が極めて困難です。

製造企業は設計、特許、サプライチェーンなど、価値の高い知的財産を保有しています。これらは闇市場での売却や恐喝の材料として、サイバー犯罪者の格好の標的となっています。さらに、製造工程の停止はグローバルなサプライチェーン全体に波及し、ランサムウェア攻撃による影響は関連企業へも広がり、被害はより深刻化します。

教育:今や主要な標的

教育分野は、製造業に次ぐ、ランサムウェアグループの主要な標的になっています。教育機関は大規模なデジタルネットワークを運用していますが、予算の制約や専門のサイバーセキュリティ担当者の不足により、適切な防御体制の構築が困難です。

さらに、学校には生徒、保護者、教職員の膨大な個人情報が保管されており、データ窃取や恐喝の格好の標的となっています。

医療:依然として標的のまま

医療機関を標的にしないと声明を出すランサムウェアグループもありますが、RansomHubは2024年9月に手術センターや地域クリニックを含む10件の医療機関を攻撃しており、アフィリエイトは声明に縛られていないことが明らかです。

医療機関には診療記録、保険情報、支払情報など、患者の機密性の高いデータが保管されています。医療サービスの中断は許されないため、身代金支払いの可能性が高くなります。さらに、医療行為の中断は生命を脅かす危険性があるため、サイバー犯罪者は医療機関が早急な業務復旧を迫られる状況を利用して攻撃を仕掛けています。

地域別ランサムウェア攻撃

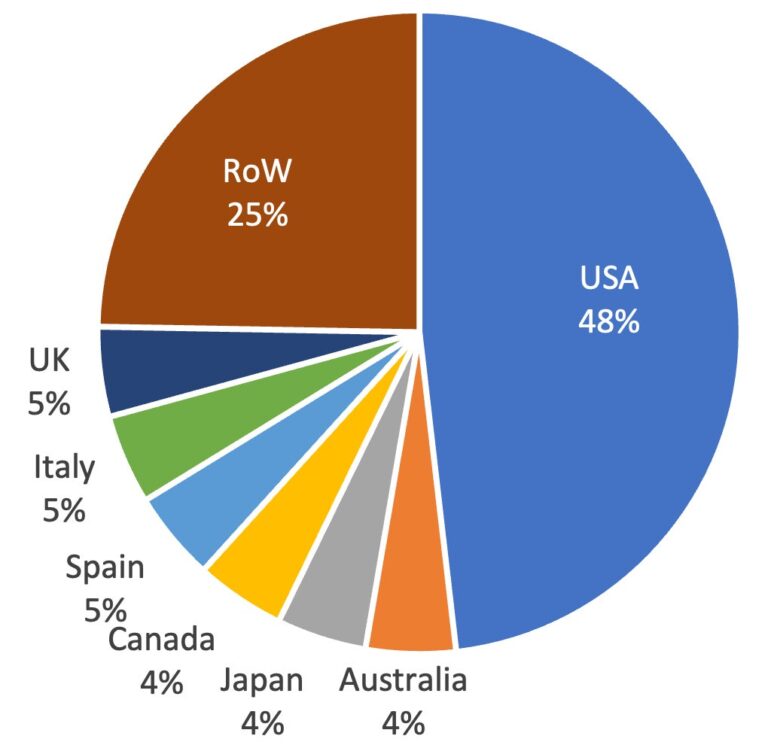

ランサムウェア攻撃は依然として北米に集中しており、2024年9月の全被害のうち48%は米国でした。これは、米国を拠点とする組織がランサムウェア攻撃者の主要な標的となってきた、これまでの傾向と一致しています。

-

日本:日本は、2024年9月に生じたランサムウェア被害の4%を占めました。決して絶好のターゲットではありませんが、日本には高度なテクノロジーインフラが導入されており、また大企業も数多くあるため、サイバー犯罪者には魅力的な存在です。なお、RansomHubは、日本の被害が全体の4%を占める中で、その多くに関与しています。特に製造業などのデータ量の多い産業を狙う傾向があり、9月の日本の被害者の75%が製造業でした。

-

西ヨーロッパ各国:特にドイツ、フランス、イギリスにおいて相当数の攻撃が発生したものの、これらの地域は最大の被害を受けた北米と比べると二次的な標的にとどまっています。

-

西ヨーロッパ以外:ランサムウェアグループは引き続き、西欧以外の国も攻撃しています。2024年9月には、あるイラン企業が300万ドルの身代金を支払い、20行におよぶイラン系銀行の機密データの流出を防ぎました。

企業が取るべき対策 – ゼロトラストアーキテクチャの採用

CPRの調査結果から、各分野の企業におよぶ広範囲な影響が読み取れます。ランサムウェアの戦術が進化するなか、企業が柔軟に対応するには自社のサイバーセキュリティ戦略を改善する必要があります。

企業には、AI主導型の脅威検知・防御システムと、分散型環境に対応するクラウドベースのセキュリティプラットフォームが必要です。さらに、攻撃者がデータ窃取と脅迫へとシフトする中、最重要システムでのデータ暗号化、ネットワークの細分化、そしてすべてのアクセスを検証するゼロトラストアーキテクチャの採用が効果的な対策となります。

ランサムウェアの最新動向レポートの完全版はこちらからご覧いただけます。

本プレスリリースは、米国時間2024年11月1日に発表されたブログ(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud AIに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

X: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、AIを活用したクラウド型サイバーセキュリティプラットフォームのリーディングプロバイダーとして、世界各国の10万を超える組織に保護を提供しています。Check Point Software Technologiesは、積極的な防御予測とよりスマートで迅速な対応を可能にするInfinity Platformを通じ、サイバーセキュリティの効率性と正確性の向上のためにあらゆる場所でAIの力を活用しています。Infinity Platformの包括的なプラットフォームは、従業員を保護するCheck Point Harmony、クラウドを保護するCheck Point CloudGuard、ネットワークを保護するCheck Point Quantum、そして協働的なセキュリティオペレーションとサービスを可能にするCheck Point Infinity Core Servicesによって構成されます。Check Point Software Technologiesの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・X: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-6739-3934

E-mail: checkpointPR@next-pr.co.jp